의미없는 블로그

fiddler 구워 삶아 먹기 본문

+ 내가 볼라고 만든 페이지 + 여러 블로그들 짬뽕

* Fiddler?

-> HTTP 디버깅 프록시 서버 응용 프로그램

-> 브라우저의 요청 값과 서버의 응답값이 오고 가고 할 때 중간에 패킷을 잡아서 값을 변조할 수 있음

1. 주관적인 Fiddler 장단점

+ 자체 서명 인증서 없이 사용 가능

+ 패킷 캡쳐할 때 알아서 윈도우 프록시 설정을 바꿔 줌

+ 요청 값 응답 값이 가로로 한 화면에 보임\

+ hosts 설정 가능 너무 편함

- Hot key가 너무 멀고 따로 지정해 줄 수 없음

- intruder는 따로 설치 해주어야 함

- 버프에 비해 안이쁌

* 버프와 피들러를 둘 다 쓰고 있지만, 개발 담당자들한테 프록시 툴에 대해 문의 전화가 오면 보통 fiddler를 추천한다.

=> 다른 설정이 필요 없고 프록시 툴 기능이 직관적이기 때문에

2. 설치 방법

가. Fiddler 다운로드 : https://www.telerik.com/download/fiddler 이메일 적고 다운로드 하면 됨

나. Fiddler 기본 설정

1) HTTPS 활성화 및 복호화 설정 <- 개발 담당자 한테는 여기까지 친절하게 알려 줌

설정을 안하면 warning 표시가 뜨면서 패킷이 안보임. HTTPS로 통신하는 패킷을 보기 위해 활성화 해야 한다.

+) SSL 프로토콜 추가 => TLS1.1; TLS1.2 추가

2) 이미지, CONNECTs Hide 설정

3) Remove All Encoding 설정

브라우저가 HTTP 통신할 때 압축을 적용하는데 브라우저마다 인코딩 방식이 다르기 때문에 매번 fiddler에서 디코딩하기 번거롭다. 이 옵션을 설정하면 서버에서 주는 Content-Encoding 헤더를 받아 알아서 압축 해제 후 보여준다.

4) Hosts Remapping 설정

도메인이 실제로 매핑된 ip의 서버가 아닌 다른 서버에서 테스트해야 할 경우. system 폴더의 hosts 파일을 직접 수정해야 되는데 Fiddler에서 간편하게 설정 할 수 있음

> 하단의 Import Windows Hosts File을 눌러 윈도우에서 사용 중인 설정을 호출할 수 있다

! Fiddler의 Hosts 설정이 윈도우에 설정된 hosts 파일보다 우선순위가 높다고 함

3. Fiddler 사용 방법

1) 패킷 캡쳐 ( 알아서 프록시 설정을 키고 꺼준다)

> 단축키 F12

2) 요청/응답 패킷 잡기 => burpsuit의 intercept와 같은 기능

Inspector -> Raw

> 요청 패킷 잡기 (F11) : HTTP Request를 보내기전에 패킷을 잡아 요청 값을 분석하거나 변조하거나 Drop을 할 수 있다

> 응답 패킷 잡기 ( ALT+F11) : HTTP Response가 서버에서 돌아와 브라우저에게 가기전에 Fiddler에서 Response 데이터를 조작하거나 Drop 할 수 있다

> breakpoint 끄기 (SHIFT + F11)

3) 같은 패킷에 파라미터 값을 다르게 주고 싶은 경우 (= burpsuit의 repeater)

> 리퀘스트 패킷을 잡아서 composer에 보낸다

> 내용 수정 후 excuete 누르면 여러 요청을 보낼 수 있음

4) 소스코드에서 접근 제한을 하고 있는 경우(ex.페이지 마다 관리자 여부 확인) AutoResponder 기능 사용(=burp의 Match and replace 기능)

5) 알아두면 쓸 데있는 기능

- 여러 개의 패킷을 한번에 보내고 싶을 때 상단의 Go 버튼을 누른다

- Ctrl+X => 잡았던 패킷 다 지우기

- 필터 ( 우측 상단에 있는 Filters 탭 이용)

+) 패킷에 마우스 우클릭 > Filter now 해서 필터 해도 됨

- 버프랑 같이 사용하기

!https://www.telerik.com/fiddler/add-ons (fiddler에 add-ons 해서 사용할 수 있는 것들)

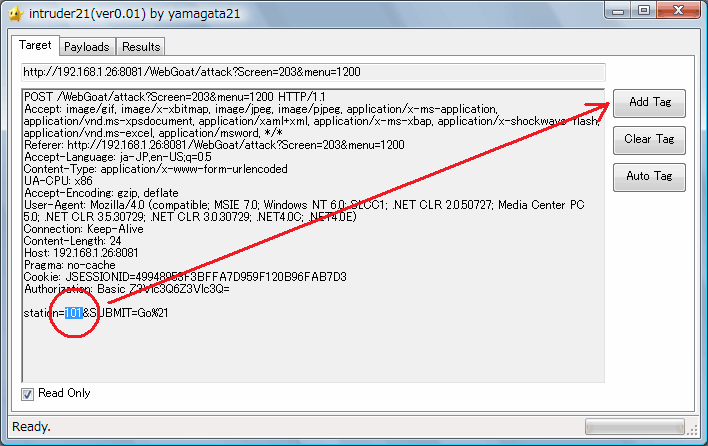

- intruder 대용해서 쓸 수 있는 검 (출처:https://yamagata.int21h.jp/tool/intruder21/)

>Intruder21

다운로드 (http://yamagata.int21h.jp/tool/BurplikeInspector/)

첨부 >

> 사용 방법

1) "intruder21" is a Fiddler2 Extension, so install the Fiddler2 first

2) Extract files from intruder-verX_XX.zip to %USERPROFILE%\Documents\Fiddler2\Scripts.

3) Start Fiddler2, and browse the site you're testing.

4) Right click on a request at "Web Sessions", and choose "Send to intruder21".

5. Mark the locations in the request where you want to insert payloads.

6. Configure your test payloads (* "$$" means default value.)

7. Click "Start Test" button

- adds on x5s 사용하여 모해킹하기

'# 진' 카테고리의 다른 글

| [cve-2020-1472] MS 윈도우 서버 Netlogon 취약점 (0) | 2020.10.16 |

|---|---|

| Weblogic 10.3.6 patch 고뇌의 시간 (1) | 2019.07.04 |

| Active Directory 구워 삶기 (0) | 2019.06.28 |